Como hemos mencionado en otras ocasiones, Android sigue siendo el principal blanco de los hackers a la hora de crear elementos perjudiciales capaces de infectar a millones de dispositivos. Troyanos dirigidos a robar nuestra información bancaria o los fondos de nuestras cuentas o elementos que roban contenidos como fotografías o conversaciones que pueden ser utilizadas sin nuestro consentimiento, son solo algunas de las amenazas a las que nos exponemos a diario. Sin embargo, en la mayoría de los casos, son eliminadas gracias a las mejoras de seguridad que incorporan las nuevas versiones de los sistemas operativos y al uso de otras aplicaciones muy útiles como antivirus.

Anteriormente, hemos hablado de los principales objetos maliciosos creados contra el software más utilizado del mundo en las últimas semanas. No obstante, pese a que en ocasiones, éstos vayan dirigidos a millones de usuarios sin distinción y superando barreras geográficas, también existen amenazas dirigidas contra segmentos más concretos que, si no son detectadas y suprimidas a tiempo, sí pueden causar daños serios a una gran cantidad de terminales. A continuación os hablamos de Gmobi, un troyano que ha irrumpido hace muy poco tiempo y del que os detallamos qué es, cuáles pueden ser sus principales víctimas y cómo prevenir la infección.

¿Qué es?

Como dijimos antes, Gmobi es un troyano aparecido recientemente y que funciona de la siguiente manera: En primer lugar, infecta al dispositivo después de que el usuario haya accedido a Internet a través del mismo. Una vez hecho esto, adquiere información concreta que viene de las conversaciones que realizamos a través de las aplicaciones de mensajería, los correos electrónicos y los SMS que envíamos pero también que recibimos. A continuación, envía todos estos datos a un servidor remoto y al mismo tiempo, añade accesos directos que están cargados de anuncios o en este caso, adware que también contiene Gmobi y que abren de manera descontrolada otras aplicaciones instaladas en nuestras tablets y smartphones con el fin de infectarlas.

¿A quién afecta?

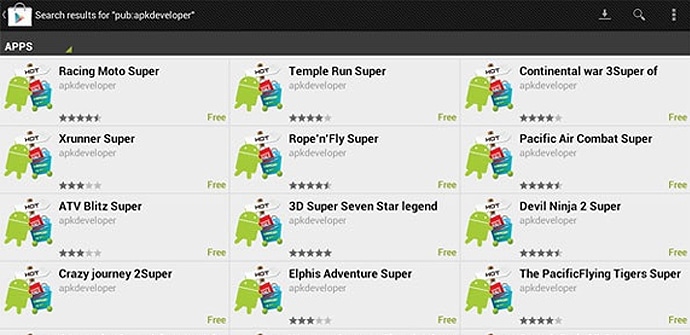

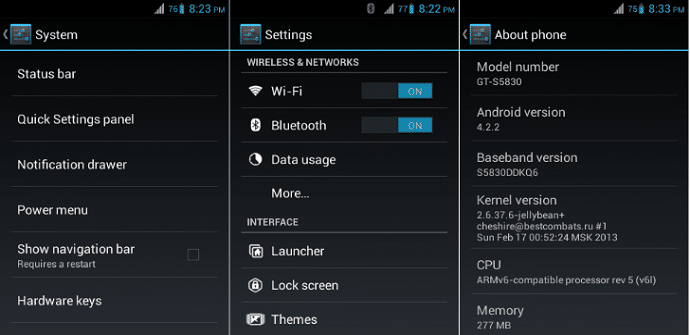

En este caso, los objetivos principales de Gmobi son aproximadamente unos 40 tablets y smartphones de gama baja que, en ocasiones, al presentar versiones del sistema operativo más anticuadas y que no incorporan las nuevas correcciones y medidas de seguridad, suponen un blanco más fácil. En estos casos, las infecciones pueden provocar problemas muchas molestias ya que la llegada de contenidos publicitarios no deseados se produce de forma masiva.

¿Una mejora de Android fallida?

El nacimiento de Gmobi fue accidental ya que en sus orígenes, fue creado por desarrolladores de software como un sistema de mejora de las notificaciones automáticas que recibimos en Android. Estos elementos se llaman Paquetes de Software Específico o SDK y en el caso del sistema del robot verde, el troyano está sacado de una carpeta muy funcional que utilizan los creadores tanto de dispositivos como del sistema operativo llamada Android.Gmobi1 que entre otras funciones, permite realizar pagos a través de los terminales.

¿Cuáles son sus mayores repercusiones?

Pese a que comparta elementos con otros troyanos como el robo de información o la sustracción de los contenidos albergados en las galerías. El principal daño que hace Gmobi no viene desde este lado sino del hecho de que puede llegar a reescribir el firmware del sistema operativo, es decir, el conjunto de instrucciones básicas que necesitan los componentes electrónicos del dispositivo para poder funcionar. Esto hace que su eliminación sea una tarea complicada que requiere de acciones directas de los desarrolladores para poder suprimirlo y que, en algunos casos, puede llegar a inutilizar el terminal infectado.

¿Cómo prevenirlo y cómo minimizar sus efectos?

Con este troyano, las acciones más recomendadas son las comunes a todos: Un buen antivirus, la descarga solo de aplicaciones procedentes de desarrolladores destacados y la navegación segura a través de herramientas que también contengan medidas de seguridad. En caso de ser atacados por Gmobi, las únicas opciones que pueden eliminar a este troyano de manera efectiva son por un lado, el borrado del firmware, que solo está al alcance de los creadores y que puede ser una opción muy arriesgada, o finalmente, y la más tediosa pero también útil, es esperar a que los diseñadores del sistema operativo lancen actualizaciones o parches que contengan las correcciones que eliminen los archivos dañinos.

Como habéis visto, los ataques contra Android siguen siendo muy frecuentes y en casos como este, pueden venir incluso por errores de programación y de elementos internos del sistema operativo. Sin embargo, una vez más, una buena protección y un uso con sentido común de nuestros terminales, puede dejar a Gmobi como un elemento cuya capacidad de acción es muy limitada y que no puede causar más estragos. Tras conocer más sobre este troyano, cuáles son sus principales objetivos y cómo puede perjudicarnos, ¿Pensáis que se trata de un elemento que no alcanzará tasas de incidencias que puedan perjudicar a millones de personas en todo el mundo o sin embargo, creéis que los creadores de sofware deben trabajar para corregirlo de manera inmediata y evitar que vuelva a aparecer no solo éste, sino también otros tipos de malware? Tenéis disponible más información relacionada sobre todos los objetos dañinos que llevamos viendo durante este mes de marzo en Android para que podáis conocer contra las amenazas que le rodean y podáis actuar contundentemente contra ellas.