Con frecuencia tenemos que hablaros de todas las amenazas a las que los usuarios de tablets y smartphones, especialmente de Android, deben enfrentarse. A pesar de que, como recordamos a menudo, la mayoría de ataques pueden minimizarse y no entrañar más riesgos, también es posible encontrar algunos que siguen evolucionando y que demuestran que en materia de seguridad, asistimos a avances considerables, pero también, peligros que hacen que debamos extremar más la precaución.

Hoy vamos a hablaros de Jisut, un viejo conocido del robot verde y que, a pesar de que muchas de sus variantes sean interceptadas a tiempo, contiene otras que han sido creadas recientemente y que podrían suponer un paso adelante en la manera en que los hackers pueden apoderarse de miles de dispositivos. ¿Estará Android preparado para enfrentarse a este nuevo elemento?

¿Qué es?

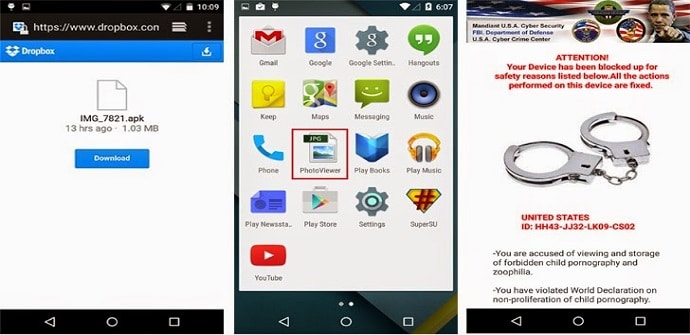

Jisut es un ramsonware cuya principal función, es el secuestro del terminal. A través de la entrada por puertas traseras, que en muchos casos, se encuentran en aplicaciones fraudulentas, es capaz de bloquear totalmente los dispositivos infectados, adquiriendo permisos de superusuario y exigiendo el pago de un rescate para devolver al terminal a su estado normal.

Las novedades

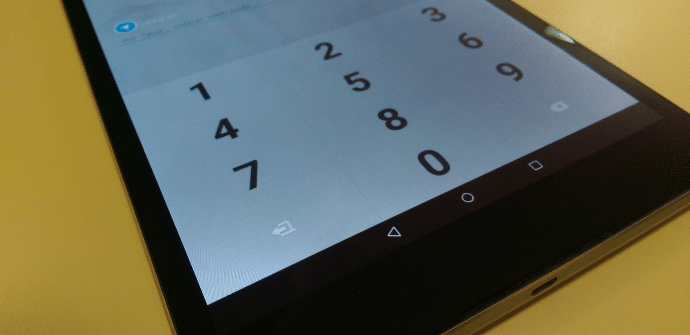

Este tipo de elementos maliciosos suelen tener unas características muy similares entre ellos. Sin embargo, la nueva variante de Jisut posee la capacidad de cambiar el PIN de la tablet o smartphone infectado y lo más novedoso: Exigir el pago de un rescate a través de una nota de voz. A través de esta, también se informa de que se va a proceder al bloqueo del dispositivo tal y como afirman los creadores del antivirus ESET.

¿Qué terminales son los más vulnerables?

De momento, la mayor tasa de incidencia de Jusit se ha dado en China. Desde la web del antivirus aseguran que sus creadores son un grupo de jóvenes entre 17 y 22 años. En caso de ser atacados con este elemento, la mejor opción, aunque la más drástica, es devolver al terminal a su estado original de fábrica ya que existen otras medidas como la utilización de comandos en el código fuente que sin embargo, es complicada y queda reducida a desarrolladores del software.

Como habéis podido comprobar, los creadores de elementos perjudiciales son capaces de encontrar nuevas fórmulas con las que dañar a los terminales a pesar de que en casos como este, se traten de jóvenes. ¿Pensáis que los fabricantes aún no son del todo capaces de ir un paso adelantados y que seguiremos viendo más malware de este tipo? Tenéis disponible más información relacionada como por ejemplo, una serie de trucos para proteger los dispositivos para que podáis opinar vosotros mismos.