Con las últimas versiones de Android, hemos visto mejoras importantes en materia de seguridad que se traducen, por ejemplo, en el establecimiento de marcadores biométricos como la huella dactilar para proteger a los terminales de los robos. Sin embargo, la protección de los usuarios no termina de garantizarse totalmente, ya que a medida que los desarrolladores de software incorporan nuevas medidas para blindar a los consumidores lo máximo posible, los hackers también continúan creando elementos maliciosos que pueden perjudicar a millones de personas a la hora de utilizar sus tablets y smartphones. Una muestra de ello es el dato que ofrecimos hace unos días que cifraba en más de 2 millones las amenazas existentes contra el sistema operativo más utilizado del mundo. Anteriormente hablamos de vulnerabilidades importantes que pudieron haber comprometido los terminales de cientos de millones de usuarios que finalmente, no tuvieron una repercusión mayor. La brecha de seguridad abierta en verano que pudo afectar a más de 900 millones de terminales es un ejemplo. Sin embargo, pese a que en la mayoría de los casos, los riesgos acaben siendo mínimos y estos ataques fracasen, los delincuentes siguen encontrando en el software de los de Mountain View un blanco muy atractivo hacia el que dirigir sus acciones. A continuación os hablamos de Golem y Clickjacking, las dos nuevos malwares que amenazan al robot verde, y os contamos cómo pueden perjudicar a nuestros dispositivos y también, cómo hacerles frente.

¿Qué es Golem?

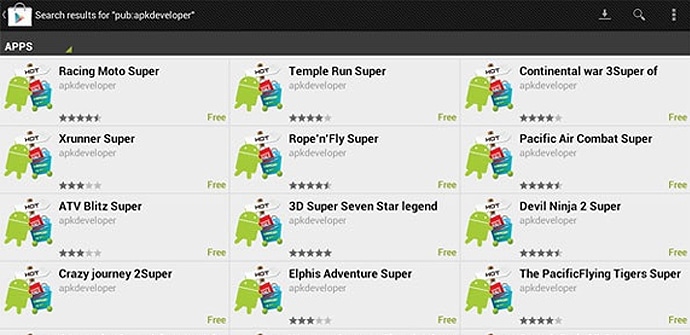

En primer lugar hablamos de este virus, que apareció hace unos días y que está basado en otro anterior denominado Ghost Push y que vió la luz en verano de 2015. Pese a que la cantidad de dispositivos expuestos no llegó al millón y aunque fue detectado y suprimido inmediatamente, sí consiguió infectar a algunos terminales mediante aplicaciones falsas que tenían un precio y que contenían el archivo malicioso. En el caso de Golem, el funcionamiento es similar con la diferencia de que se basa en el lanzamiento de unos códigos a la nube tras el cual, se descargan apps de manera automática sin que el usuario lo sepa y permite controlar sus tablets y smartphones. Al igual que sucede con Ghost Push, una vez se almacenan estas herramientas y el propietario del dispositivo accede a ellas, comienza a gastar dinero en las mismas. Por tanto, se trata de un virus cuyo objetivo es robar a los dueños de los soportes que infecta. La mejor manera de minimizar los riesgos de exposición a Golem es por un lado, utilizando un antivirus potente y por otro, descargando aplicaciones procedentes de desarrolladores destacados.

Clickjacking, nuevo malware con métodos antiguos

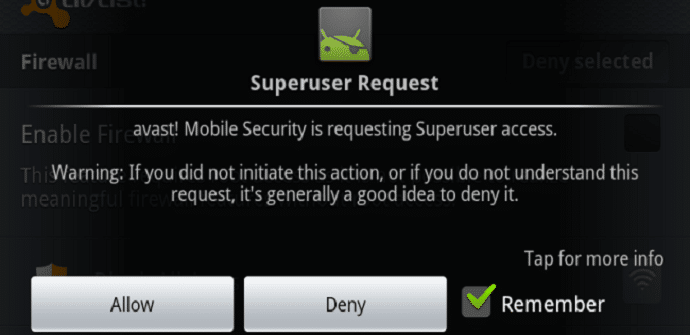

Por último, destacamos este elemento cuyo mayor riesgo es la cantidad de terminales que puede infectar: Unos 500 millones que contienen las versiones de Android entre la 2.2 y la 4.4. Sin embargo no afecta a los dispositivos que estén equipados con actualizaciones como Marshmallow o Lollipop. Su funcionamiento es sencillo y también muy recurrido por los hackers. Clickjacking se camufla en archivos y aplicaciones que parecen fiables y seguras para entrar en los dispositivos, y acceder a información de carácter personal como los contactos a los que realizamos llamadas, los mensajes que enviamos pero también recibimos a través de las apps y también, y más enfocado a usuarios profesionales, el robo de las cuentas de correo electrónico y de los mails almacenados. No obstante, la acción de Clickjacking no termina aquí ya que, cuando el hacker ha accedido a todos estos contenidos, tiene la capacidad de situarse como administrador del software y obtener los permisos especiales del sistema operativo pudiendo, incluso, inutilizar el terminal de manera definitiva. Las mejores maneras de prevenir la acción de este malware son la descarga de aplicaciones y la configuración de los navegadores para evitar la aparición de ventanas emergentes y minimizar su impacto, al igual que sucede con Golem, utilizar solo apps que procedan de desarrolladores destacados y de confianza y por último, si es posible, actualizar Android a versiones posteriores a la 4.4. Las modalidades 5 y 6 son las mejores opciones para evitar ser atacados por Clickjacking.

¿Amenazas graves?

Pese a que el impacto que a primera vista, puedan tener estas dos nuevas vulnerabilidades contra Android, finalmente, su repercusión es bastante limitada ya que normalmente, estas son interceptadas antes de que puedan atacar de forma masiva y por otro lado, los desarrolladores de software lanzan rápidamente actualizaciones en materia de seguridad para evitar que causen estragos. Finalmente, como hemos mencionado en otras ocasiones, el sentido común es clave para evitar por un lado, ser un blanco fácil para los hackers y por otro, para minimizar los riesgos a los que exponemos tanto nuestros dispositivos como nuestra información más delicada a la hora de ser atacados.

Tras conocer las dos grandes amenazas que han aparecido en marzo contra Android pero que sin embargo, con una protección adecuada, no entrañan demasiados riesgos, ¿Pensáis que los desarrolladores del sistema más utilizado del mundo deberían mejorar más las medidas de seguridad o sin embargo, creéis que parte de la responsabilidad en esta materia debe recaer en los usuarios y deben ser éstos los que terminen por reforzar sus tablets y smartphones? Tenéis disponible más información relacionada como por ejemplo, una guía de trucos de seguridad que os ayudarán a proteger al máxmo vuestros terminales mientras sacáis el máximo partido de ellos.