私たちは、世界中の何百万もの端末を攻撃する準備ができているように見えるマルウェアについてよく話します。 世界規模での最新の攻撃に続いて、 サイバーセキュリティ それはますます目立つようになっており、現在、有害な要素が現れるとすぐに、すべての地域の専門ポータルに現れます。 以前に思い出したように、ソフトウェア開発者は用心深くなければなりません。

数時間前、彼は傍受されました 別のオブジェクト この場合、地球上で最大のメッセージングプラットフォームとソーシャルネットワークを利用して、自分自身をカモフラージュすることができます。 以下では、それについて詳しく説明し、もう一度、それがどのように機能するか、また、端末間での拡散を防ぐ方法について説明します。 それは孤立した脅威ですか、それともその影響はより大きくなりますか?

既知のマルウェア?

と呼ばれているこの要素 スパイディーラーそれはXNUMX、XNUMX年の間実行されていたかもしれません。 しかし、ここ数ヶ月でそれは改善し、より高い発生率に達しています。 これが彼を最近前面に押し出した理由です。 彼を傍受した会社によると、カリフォルニアのパロアルト市に拠点を置くと、 1.000バリアント このオブジェクトの、そしてそれをより効果的にするであろう開発の進んだ段階にあるでしょう。

それはどのように動作しますか?

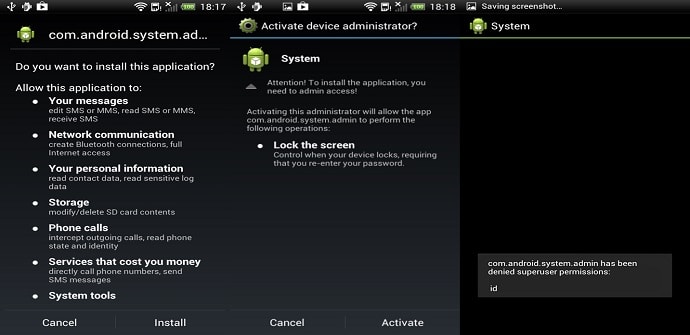

その仕組みは、他の既存のマルウェアと大差ありません。 これはアプリケーションに侵入します。この場合、アプリケーションは世界で最も人気のあるもののXNUMXつである可能性があります。 その後、 個人情報 電子メールアカウント、アドレス、検索履歴などの端末に保存されているユーザーの数。 次に、管理者権限を取得するまでさらに侵入します。 あなたが実行できる他のタスクの中で、私たちは許可なく写真を撮ったり、追跡したりすることがあります 場所。 WhatsApp、Facebook、またはTelegramは、それを送信できるチャネルの一部である可能性があります。

それを防ぐ方法は?

すべてが、このマルウェアが拡散することを示しています ワイヤレスネットワーク。 この場合、感染を回避するために実行できる最も効果的な対策は、たとえば、パブリック接続にアクセスせず、パブリック接続を介してデータを送信しないことです。 一方、通常のレシピを追加します。最も確立されたブラウザーのみを使用し、著名な開発者から提供されたアプリのみをダウンロードし、家庭用WiFiのみを使用するか、いずれにせよ、信頼できるものを使用します。 私たちはあなたに他の人についてのより多くの関連情報を残します オブジェクト 最近登場したので、もっと学ぶことができます。