Vi taler ofte om malware, der ser ud til at være klar til at angribe millioner af terminaler rundt om i verden. Efter de seneste angreb på globalt plan, cybersikkerhed det er blevet mere fremtrædende og i øjeblikket, når et skadeligt element dukker op, vises det straks på specialiserede portaler i alle regioner. Som vi tidligere har husket, skal softwareudviklere være på vagt.

For et par timer siden blev han aflyttet et andet objekt at den i dette tilfælde kunne gøre brug af de største meddelelsesplatforme og sociale netværk på planeten til at camouflere sig selv. Nedenfor vil vi fortælle dig mere om det og fortælle dig endnu en gang, hvordan det virker, og også hvordan man forhindrer dets spredning mellem vores terminaler. Er det en isoleret trussel, eller vil dens konsekvenser være større?

Kendt malware?

Dette element, som er blevet kaldt spydealerDet kan have været i aktion i et par år. Men i de seneste måneder er det blevet bedre og nået en højere incidensrate. Det er det, der har fået ham til at komme i forgrunden for nylig. Ifølge firmaet, der opsnappede ham, med base i den californiske by Palo Alto, ville der være mere end 1.000 varianter af dette objekt og ville være i et fremskredent udviklingsstadium, der ville gøre det mere effektivt.

Hvordan fungerer det?

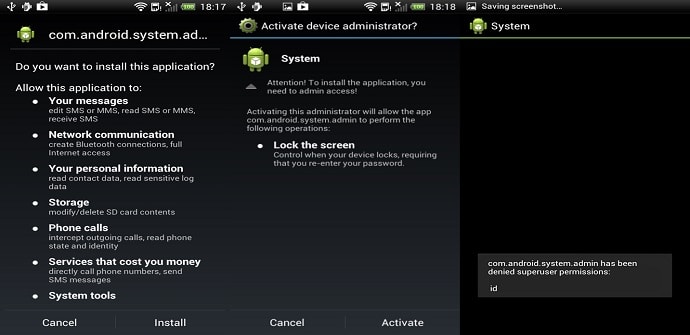

Dens mekanik adskiller sig ikke meget fra anden eksisterende malware. Det infiltrerer applikationer, som i dette tilfælde kan være nogle af de mest populære i verden. Så får du personlige oplysninger af brugere gemt i terminalerne såsom e-mail-konti, adresser og søgehistorik. Det infiltrerer derefter yderligere, indtil det får administratortilladelser. Blandt de andre opgaver, du kan udføre, finder vi at tage billeder uden tilladelse eller spore placering. WhatsApp, Facebook eller Telegram kunne være nogle af de kanaler, hvorigennem det kunne overføres.

Hvordan forhindres det?

Alt tyder på, at denne malware ville sprede sig igennem trådløse netværk. I dette tilfælde er de mest effektive foranstaltninger, vi kan tage for at undgå at blive smittet, for eksempel ikke at få adgang til offentlige forbindelser og ikke at overføre data gennem dem. På den anden side tilføjer vi de sædvanlige opskrifter: Brug kun de mest etablerede browsere, download udelukkende apps, der kommer fra fremtrædende udviklere, og brug kun WiFi til hjemmet, eller under alle omstændigheder en, som vi stoler på. Vi efterlader dig mere relateret information om andre objekter der er dukket op for nylig, så du kan lære mere.