Πριν από λίγες μέρες συζητήσαμε μερικούς από τους πιο σημαντικούς κινδύνους στους οποίους μπορεί να εκτεθούν οι χρήστες όταν χρησιμοποιούν τα tablet και τα smartphone τους. Μιλούσαμε για στοιχεία όπως spam ή phishing που, χωρίς να είναι ιοί με την αυστηρή έννοια, θα μπορούσαν να προκαλέσουν σημαντική ζημιά στις συσκευές αλλά και σημαντική ζημιά στους χρήστες παραβιάζοντας ορισμένα δικαιώματά τους και όντας θύματα πράξεων όπως η κλοπή υλικού.

Όταν αναφέραμε ορισμένα είδη εγκλημάτων ηλεκτρονικών υπολογιστών, κάναμε επίσης αναφορά, με πιο έμμεσο τρόπο, σε άλλα είδη στοιχείων που ευθύνονται για μεγάλες ζημιές. Τι είναι όμως και πώς λειτουργούν; Παρακάτω αναφέρουμε τους πιο παρόντες ιούς, αλλά και τους πιο επιβλαβείς για τα τερματικά μας ανεξάρτητα από το λειτουργικό σύστημα με το οποίο είναι εξοπλισμένα. Από την άλλη, θα δώσουμε κάποιες οδηγίες για να γνωρίζουμε εάν μια συσκευή έχει μολυνθεί αφού με την αύξηση των tablet μεταξύ των χρηστών έχουν αυξηθεί και οι τρόποι επίθεσης σε αυτές τις υποστηρίξεις.

1.XcodeGhost

Αυτός ο ιός επηρεάζει το λογισμικό της Apple. Παρουσιάστε και τα δύο σε iPhone όπως στο iPad, οι προγραμματιστές του κατάφεραν να μολύνουν χιλιάδες τερματικά εισβολή σε εφαρμογές που απευθύνεται σε χρήστες της εταιρείας apple. Η λίστα των εργαλείων που μπορούν να χρησιμοποιηθούν από χάκερ για να μολύνουν συσκευές κυμαίνεται από πολύ δημοφιλή παιχνίδια όπως Angry Birds 2 και ότι μπορούν να το διαδώσουν ακόμη περισσότερο, σε άλλους για τραπεζικούς σκοπούς, όπως το Card Safe. Η Κίνα είναι η χώρα όπου αυτός ο ιός έχει την υψηλότερη συχνότητα εμφάνισης.

2.Κρανία

Επηρεάζει κυρίως συσκευές Android. Η κύρια ορατή δράση του αποτελείται από αντικαταστήστε όλα τα εικονίδια από το γραφείο από κρανία. Από την άλλη πλευρά, ορισμένες επιβλαβείς πτυχές του Skulls είναι το γεγονός ότι χρησιμοποιεί ορισμένες από τις εγκατεστημένες εφαρμογές χωρίς άδεια και στέλνει μηνύματα κειμένου και πολυμέσων χωρίς έλεγχο. Ωστόσο, το πιο επιζήμιο στοιχείο του είναι το γεγονός ότι αφού χειριστείτε τις εφαρμογές, τις απενεργοποιείτε και σε πολλές περιπτώσεις, απαιτείται επαναφορά εργοστασιακών ρυθμίσεων των μολυσμένων συσκευών.

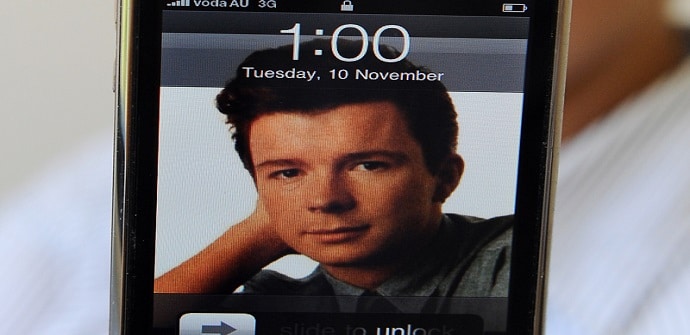

3.ikee

Αναπτύχθηκε για iOS, επηρεάζει μόνο μοντέλα που έχουν υποστεί jailbroken (αφαίρεση από την Apple της αναστολής ορισμένων λειτουργιών του λειτουργικού συστήματος) Παρά το γεγονός ότι είναι πολύ επιβλαβές για τα μολυσμένα μέσα, καθώς και μεταδοτικό από την οδό μετάδοσής του μετάδοσης προέρχεται από το αρχεία που οι χρήστες προστατεύουν και στη συνέχεια μεταδίδουν. Από τις πιο περίεργες πτυχές του, ξεχωρίζει ότι όλα τα μολυσμένα τερματικά δείχνουν την εικόνα του Rick Astley στην επιφάνεια εργασίας.

4. DroidKungFu

Ο κύριος στόχος του είναι το Android. Εισέρχεται μέσω ενός αρχείου με το όνομα com.google.ssearch.apk. Μόλις μπει στα τερματικά, διαγράφει άλλα αρχεία χωρίς προηγούμενη ειδοποίηση, ανοίγει ιστότοπους που παρέχονται από τους κεντρικούς διακομιστές αυτού του ιού και πραγματοποιεί λήψη εφαρμογών χωρίς άδεια. Ωστόσο, η πιο διακυβευμένη πτυχή έρχεται με το απόρρητο των χρηστών, αφού κλέψουν όλα τα δεδομένα από το τερματικό και τα στέλνει στους χάκερ που δημιούργησαν το DroidKungFu.

5.Gingermaster

Τέλος, επισημαίνουμε αυτό το στοιχείο, το οποίο βρίσκεται και στο Android το κύριο θύμα του. Μεταξύ των πιο εξαιρετικών πτυχών του, συμπίπτει στο DroidKungFu στο γεγονός ότι επίσης αφαιρέστε τα δεδομένα συσκευών όπως το αριθμό τηλεφώνου ή τις επαφές της κάρτας SIM και τις στέλνει σε κεντρικούς διακομιστές. Ωστόσο, επί του παρόντος δεν αποτελεί πιθανή απειλή, καθώς το κύριο θύμα του ήταν το έκδοση 2.3 αυτού του λειτουργικού συστήματος.

Πώς θα καταλάβουμε εάν η συσκευή μας έχει μολυνθεί;

Πολλοί ιοί είναι δύσκολο να υποκλαπούν ακόμα και όταν οι συσκευές μας έχουν ήδη μολυνθεί. Σε άλλες περιπτώσεις, μόνο όταν τα τερματικά έχουν απενεργοποιηθεί, μπορούμε να δούμε ότι έχουμε δεχθεί επίθεση όταν είναι πολύ αργά για να αντιδράσουμε. Ωστόσο, υπάρχουν ορισμένες οδηγίες που μας επιτρέπουν να γνωρίζουμε εάν έχουμε γίνει στόχος οποιασδήποτε από αυτές τις πράξεις. Μεταξύ αυτών είναι ο έλεγχος των κατανάλωση δεδομένων και να δούμε αν είχαμε κορυφώνεται η δραστηριότητα με μεγάλο αριθμό λήψεων, το μητρώο όλων των εγκατεστημένων εφαρμογών και να δούμε αν υπάρχουν κάποιες που δεν έχουμε κατεβάσει ή χρησιμοποιήσει και επίσης, την απροσδόκητη εμφάνιση διαφημίσεις και διαφημιστικό περιεχόμενο, που μπορεί να μας δώσει ενδείξεις για την παρουσία προγραμμάτων adware σε tablet ή smartphone.

Όπως είδαμε, υπάρχουν ιοί που μπορεί να είναι πολύ επιβλαβείς τόσο για εμάς όσο και για τα τερματικά. Ωστόσο, όπως συνιστούμε πάντα, με συνειδητή χρήση και εξαιρετική προσοχή κατά την περιήγηση ή τη χρήση εφαρμογών με στοιχεία όπως η προστασία των προσωπικών μας δεδομένων και η παρουσία σε πιστοποιημένους ιστότοπους που εμπνέουν εμπιστοσύνη, μπορούμε να αποτρέψουμε τις επιθέσεις στις οποίες εκτιθέμεθα καθημερινά σε πολλές περιπτώσεις, χωρίς να τις γνωρίζουμε. Από την άλλη πλευρά, έχουμε μεγάλο αριθμό antivirus και στοιχείων που, παρόλο που έχουν κάποιους σημαντικούς περιορισμούς σε ορισμένες περιπτώσεις, θα μας βοηθήσουν να προστατευτούμε. Αφού μάθετε περισσότερα για τους πιο παρόντες ιούς τόσο στο Android όσο και στο iOS, πιστεύετε ότι οι προγραμματιστές αυτών των λειτουργικών συστημάτων θα πρέπει να εργαστούν περισσότερο για να προστατεύσουν τους χρήστες από αυτά τα στοιχεία ή πιστεύετε ότι οι ιοί είναι στοιχεία που δεν θα εξαφανιστούν ποτέ εντελώς; Έχετε στη διάθεσή σας περισσότερες πληροφορίες σχετικά με άλλους τύπους επιβλαβών ενεργειών για τα tablet και τα smartphone μας καθώς και μια λίστα με τα καλύτερα εργαλεία που μπορούν να θωρακίσουν τις συσκευές.