Il y a quelques jours, nous avons discuté de certains des risques les plus importants auxquels les utilisateurs peuvent être exposés lors de l'utilisation de leurs tablettes et smartphones. Nous parlions d'éléments comme le spam ou le phishing qui, sans être un virus au sens strict, pourraient causer des dommages importants aux appareils mais aussi des dommages importants aux utilisateurs en violant certains de leurs droits et en étant victimes d'actes tels que le vol de matériel.

Lorsque nous avons évoqué certains types de cybercriminalité, nous faisions également référence, de manière plus indirecte, à d'autres types d'éléments responsables de dommages importants. Mais quels sont-ils et comment fonctionnent-ils ? Ci-dessous nous nommons les virus les plus présents, mais aussi les plus nocifs pour nos terminaux, quel que soit le système d'exploitation dont ils sont équipés. D'autre part, nous donnerons quelques indications pour savoir si un appareil est infecté car avec l'augmentation des tablettes chez les utilisateurs, les moyens d'attaquer ces médias se sont également multipliés.

1.XcodeGhost

Ce virus affecte les logiciels Apple. Présent à la fois dans iPhone comme dans iPad, ses développeurs ont réussi à infecter des milliers de terminaux applications infiltrées destiné aux utilisateurs de la firme aux pommes. La liste des outils pouvant être utilisés par les pirates pour infecter les appareils va des jeux très populaires tels que Angry Birds 2 et qu'ils peuvent le diffuser encore plus, à d'autres à des fins bancaires comme Card Safe. La Chine est le pays où ce virus a le plus d'incidence.

2. Crânes

Il affecte principalement les appareils Android. Son action visible principale consiste en remplacer toutes les icônes du bureau par des crânes. D'un autre côté, certains aspects préjudiciables de Skulls sont le fait qu'il utilise sans autorisation certaines des applications installées et envoie des messages texte et multimédia sans contrôle. Cependant, son élément le plus dommageable est le fait que une fois qu'il a géré les applications, il les rend inutiles et dans de nombreux cas, une réinitialisation d'usine des appareils infectés est requise.

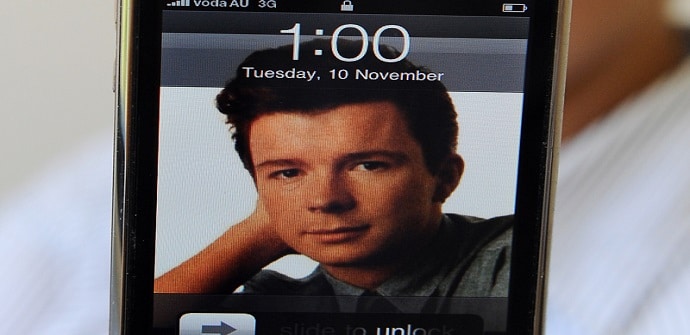

3.Ikee

Développé pour iOS, il n'affecte que les modèles qui ont jailbreaké (l'élimination de la suspension par Apple de certaines des fonctions du système d'exploitation) Bien qu'il soit très nocif pour les médias infectés, ainsi que contagieux puisque son chemin de Transmisión vient du archives que les utilisateurs protègent et transmettent par la suite. Parmi ses aspects les plus curieux, il ressort que tous les terminaux infectés affichent l'image de Rick Astley sur le bureau.

4. DroïdeKungFu

Son objectif principal est Android. Il entre par un fichier nommé com.google.ssearch.apk. Une fois à l'intérieur des terminaux, il supprime les autres fichiers sans préavis, ouvre les sites Web fournis par les serveurs centraux de ce virus et télécharge des applications sans autorisation. Cependant, l'aspect le plus compromis vient avec la vie privée des utilisateurs, puisque voler toutes les données du terminal et les envoie aux pirates qui ont créé DroidKungFu.

5. Maître du gingembre

Enfin, nous soulignons cet élément, que l'on retrouve également dans Android sa principale victime. Parmi ses points forts s'accorde sur DroidKungFu dans le fait qu'il a également soustraire les données des appareils tels que le numéro de téléphone ou les contacts de la carte SIM et les envoie aux serveurs centraux. Cependant, il ne constitue actuellement pas une menace potentielle puisque sa principale victime était le Version 2.3 de ce système d'exploitation.

Comment savoir si notre appareil est infecté ?

De nombreux virus sont difficiles à intercepter même lorsque nos appareils ont déjà été infectés. Dans d'autres cas, ce n'est que lorsque les terminaux ont été désactivés que nous pouvons voir que nous avons été attaqués lorsqu'il est trop tard pour réagir. Cependant, il existe certaines lignes directrices qui nous permettent de savoir si nous avons été la cible de l'un de ces actes. Parmi eux figure le contrôle de la consommation de données et voir si nous avons eu pics d'activité avec un grand nombre de téléchargements, le registre de toutes les applications installées et voir s'il y en a que nous n'avons pas téléchargé ou utilisé et aussi, l'apparition inattendue de publicités et contenus publicitaires, ce qui peut nous donner des indices sur la présence de programmes publicitaires sur les tablettes ou les smartphones.

Comme nous l'avons vu, il existe des virus qui peuvent être très nocifs à la fois pour nous et pour les terminaux. Cependant, comme nous le recommandons toujours, avec une utilisation consciente et une extrême prudence lors de la navigation ou de l'utilisation d'applications avec des éléments tels que la protection de nos données personnelles et la présence sur des sites certifiés qui inspirent confiance, nous pouvons empêcher les attaques sur ceux que nous nous exposons chaque jour. dans de nombreux cas, sans en avoir conscience. D'autre part, nous avons un grand nombre d'antivirus et d'éléments qui, malgré des limitations importantes dans certains cas, nous aideront à nous protéger. Après en avoir appris plus sur les virus les plus présents à la fois sur Android et iOS, pensez-vous que les développeurs de ces systèmes d'exploitation devraient redoubler d'efforts pour protéger les utilisateurs de ces éléments ou pensez-vous que les virus sont des éléments qui ne disparaîtront jamais complètement ? Vous avez à votre disposition plus d'informations sur d'autres types d'actions nuisibles pour nos tablettes et smartphones ainsi qu'une liste de les meilleurs outils qui peuvent protéger les appareils.