Het meest gebruikte besturingssysteem ter wereld zijn heeft ook zijn risico's. Ondanks het feit dat we eind 2015 getuige waren van de lancering van nieuwe versies van Android die speciale nadruk legden op veiligheid en het garanderen van de privacy van consumenten, iets waar ze de afgelopen jaren veel om vroegen, is 2016 niet helemaal goed begonnen voor de groene robot in die zin aangezien, ondanks het feit dat steeds meer tablets en smartphones zijn uitgerust met Android 6.0 Marshmallow, kwetsbaarheden nog steeds frequent zijn en miljoenen gebruikers blootstellen aan aanzienlijke risico's bij het gebruik van hun terminals.

De ataques software is iets heel gewoons dat niet slechts één treft, maar allemaal slachtoffers. Veel zijn gemakkelijk om overal te geraken en in de meeste gevallen zit het verschil in de manier waarop hun ontwikkelaars ze moeten oplossen en in hun intentie om ze te repareren. Maar naarmate besturingssystemen evolueren, veranderen ook kwaadaardige elementen zoals virussen of Trojaanse paarden die apparaten kunnen aantasten. Tot nu toe zijn we in 2016 al getuige geweest van verschillende aanslagen waarvan het hoofddoel was Android Maar wat zijn ze en hoe kunnen ze de modellen die ermee zijn uitgerust beïnvloeden? Hier zijn de belangrijkste kwetsbaarheden die zijn gedetecteerd in de Mountain View-interface in deze eerste twee maanden van het jaar.

1. plankenkoorts

Het maakte eind 2015 de grote sprong naar Android en is nog steeds erg populair bij hackers, omdat het opvalt zeer effectief en voor de mogelijkheid om tegelijkertijd honderden miljoenen apparaten te beïnvloeden. In grote lijnen is het als een pijl die recht in het midden van het besturingssysteem wordt geschoten. Hoe werkt het? Alle apparaten die zijn uitgerust met de groene robotsoftware hebben een map met de naam Stagefright dat herbergt de multimedia-inhoud en maakt de reproductie ervan mogelijk. Door een MMS door hackers te verzenden, infiltreert de malware de apparaten en krijgt persoonlijke informatie stelen en inhoud opgeslagen in de galerijen. Een van de factoren die zoveel heeft opgeleverd om over te praten, is het feit dat Android-ontwikkelaars tot nu toe geen definitieve oplossing hebben kunnen bieden voor deze aanval die alle terminals kan treffen met versies hoger dan 2.2.

2.CVE 2016-0728

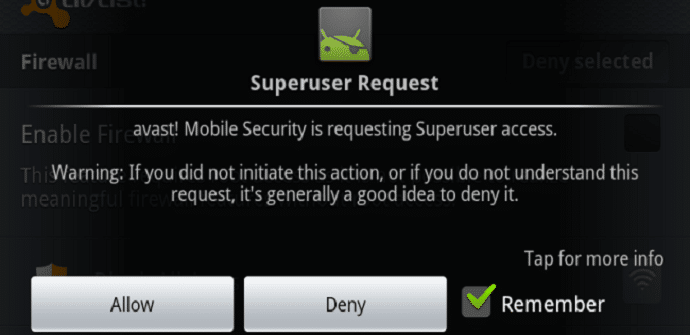

Minder dan een maand geleden ontdekt, is het gevaar van deze malware dat het een root-toegang. Wat is dit? Hoewel Android open source software is, zijn er een aantal functies die uit de fabriek komen en die gebruikers niet kunnen invoeren of wijzigen en die dienen om stabiliteit te geven aan het besturingssysteem en daarmee aan de apparaten. Met deze kwetsbaarheid is de hacker is blijkbaar administrateur en het kan de basiscodes herschrijven die zorgen voor een normale uitvoering van basistaken. Hoewel het op het eerste gezicht een serieus element lijkt en hoewel 2 van de 3 ondersteuningen met Android kunnen worden ontmaskerd, is het aantal aanvallen niet hoog geweest.

3. Mediatech

Het is een storing die wordt gegeven door de processors die door dit bedrijf zijn ontwikkeld. Het kan van invloed zijn op alle terminals met chips die zijn geproduceerd door het bedrijf dat de exclusieve eigenaar is Android 4.4 en bestaat uit het uiterlijk van een achterdeur of achterdeur per ongeluk gemaakt door de ontwerpers van de processor en dat geeft hackers toestemming om toegang tot de software En kracht herschrijf het, zoals het geval is met het geval dat we eerder hebben opgemerkt. Hoewel een groot aantal merken, vooral uit China, het slachtoffer zijn geworden van deze fout, is met de update naar latere versies van Android het risico geëlimineerd. Aan de andere kant is het aantal terminals dat door deze kwetsbaarheid is getroffen laag.

4.CVE 2016-0801

Ten slotte benadrukken we deze kwetsbaarheid die snel is verholpen door Google en die ondanks dat het een van de belangrijkste is die tot nu toe in 2016 naar apparaten is gesprongen, een zeer beperkte impact. Hoewel het is gebaseerd op de infectie van apparaten via WiFi-netwerken die aanvallers gebruiken om toegang te krijgen tot de persoonlijke gegevens van gebruikers, en in de code herschrijven basis Android-apparaten, kan de hacker alleen de terminals betreden als hij is verbonden met hetzelfde netwerk als de slachtoffers, iets wat ingewikkeld is.

Zoals we hebben gezien, wordt Android, net als de rest van de momenteel bestaande software, nog steeds blootgesteld aan aanzienlijke aanvallen, hoewel ze in de meeste gevallen niet zo belangrijk zijn. Ontwikkelaars haasten zich om software te harden om verdere aanvallen te voorkomen. Denkt u, na het kennen van de meest schadelijke elementen voor onze apparaten die dit jaar tot nu toe het meest opvielen, dat dit kwetsbaarheden zijn die geen negatieve impact hebben op de terminals en die gemakkelijk kunnen worden opgelost, of juist wel jij denkt dat Met hen de makers van Android onthullen dat het een besturingssysteem is dat nog veel op te lossen heeft op het gebied van veiligheid en privacy? U heeft meer gerelateerde informatie beschikbaar, zoals de grootste risico's waaraan we worden blootgesteld bij het gebruik van onze terminals en hoe u deze kunt minimaliseren als het gaat om het omgaan met media die fundamentele instrumenten zijn geworden in ons dagelijks leven.