La seguretat a Android és un tema de conversa freqüent. Ja sigui pels avenços en aquesta matèria incorporats pels desenvolupadors en les últimes versions del programari, o pel nombre de virus i atacs de tota mena que rep amb certa freqüència, la plataforma del robot verd també és líder en tot allò relacionat amb la protecció dels usuaris a l'hora d'utilitzar les tauletes o els smartphones. Factors com les portes del darrere o el codi obert, que permet, a primera vista, l'entrada de qualsevol al mateix cervell de la interfície, són, per a molts, unes vulnerabilitats importants que poden comprometre la informació i els terminals mateixos de milions d'usuaris.

Al debat sobre llibertat i seguretat, estès també al sector de l'electrònica de consum, el paper que google està adoptant és complex, ja que d'una banda, alguns fabricants estan optant per desenvolupar els seus propis programaris i de l'altra, els de Mountain View sospesen dificultar l'entrada als codis font per tal de complicar les coses als hackers. Al centre de tot aquest context, no paren de produir-se atacs com Sense déu, que ha reaparegut fa només dos dies a l'entorn del robot verd. A continuació us expliquem més sobre aquest el malware, quines són les seves característiques més perilloses i també, com prevenir la seva entrada.

Un vell enemic

L'amenaça que va aterrar fa uns dies davant de milions de tablets i smartphones amb Android ja és coneguda tant pels creadors del programari com per usuaris des de fa temps. Sense déu pertany a una família de virus apareguda fa alguns anys, que utilitza els paquets d'aplicacions de Google Play per entrar als dispositius sense que l'usuari ho sàpiga i així infectar-lo. Les seves primeres modalitats instal·laven una app automàticament amb què els hackers accedien a dades personals de les víctimes i descarregaven tota mena de productes sota el seu nom.

Com ataca?

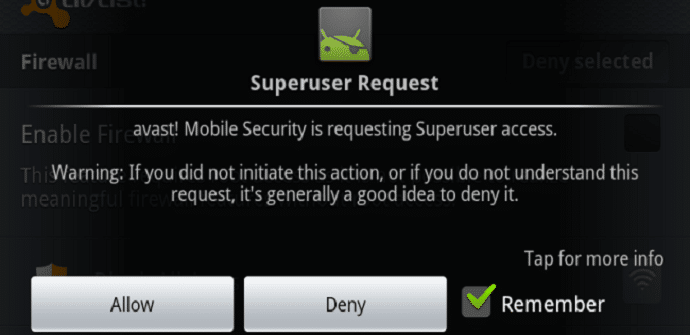

La diferència de la nova variant de Godless respecte dels seus antecessors ve en la manera d'atacar. A través d'uns elements anomenats «Android rooting tools«, el codi maliciós accedeix directament als permisos d'administrador i rooteja el dispositiu, de manera que adquireix el control absolut sobre aquest. Amb això, no només s'obté informació personal sobre l'usuari i altres dades de rellevància del terminal, sinó que també atorga al hacker la capacitat de descarregar, una vegada més, apps de qualsevol mena de manera remota. Un altre dels punts més perillosos d'aquest virus és el espionatge dels suports i dels continguts que albergem a les galeries. Si hem estat atacats, en un primer moment no en serem conscients ja que el virus espera que la nostra tablet o smartphone estigui apagat per rootejar-lo. Un cop completada aquesta tasca, s'instal·la un fitxer anomenat «_image» de difícil eliminació.

A qui afecta i quin és el seu impacte?

Segons dades de TrendMicro, aquest codi maliciós és perillós per a tots els terminals que comptin amb versions de Android anteriors a la 5.1, aquesta última inclosa. Això li dóna una taxa d'incidència de més del 90% de tots els terminals existents al món a dia d'avui que corren amb el programari del robot verd. Segons aquesta companyia, els països més infectats són Índia i Indonèsia, que acumulen més de la meitat dels aproximadament 850.000 dispositius que han estat atacats per Godless. Tot i això, també ha arribat a altres països com els Estats Units i Rússia.

Quines apps en contenen?

Igual que passa amb molts altres virus, el canal de transmissió d'aquest són aplicacions de xarxes WiFi, còpies dels jocs més populars existents a dia d'avui a Google Play i també, eines com linternas i de les que Summer Flashlight n'és l'exemple més clar mostrat per Google. Cal destacar que, malgrat que el nombre de productes fraudulents amb aquest virus és elevat, els de Mountain View estan eliminant tots ells utilitzant com a referència l'historial de productes llançats pels desenvolupadors de les mateixes i del nombre de vulnerabilitats a què es han exposat anteriorment.

Com prevenir-lo?

La recepta utilitzada per evitar ser infectats per aquest codi maliciós és la coneguda per tots i que podem aplicar a la majoria dels virus i altres elements que poden perjudicar les nostres tablets i smartphones amb Android. En primer lloc, un antivirus potent que contingui filtres i bases de dades actualitzades. En segon lloc, descarregar només aquelles aplicacions avalades per Google i que procedeixin de desenvolupadors destacats. Per acabar, la navegació només per llocs web de plena confiança que tinguin tots els certificats necessaris que garanteixen una experiència segura a Internet.

A l'hora de conèixer totes les amenaces importants a què podem enfrontar-nos en utilitzar els nostres dispositius amb Android, no cal caure al pànic ja que, com hem esmentat altres vegades, la majoria de les amenaces són detectades a temps i, a el cas d'aquelles que aconsegueixen fer el salt als usuaris, amb prudència i sentit comú, podem esquivar de manera eficaç els atacs. Després de conèixer més sobre Godless, penseu que es tracta d'un codi maliciós (malware) amb un impacte molt limitat i que no augmentarà la quantitat de suports vulnerables? Teniu disponible més informació relacionada com per exemple, un llistat amb tot allò que hem de fer si les nostres tauletes han estat infectades perquè pugueu actuar amb eficàcia davant les accions dels hackers.